ඔබ

දන්නා පරිදි Ransomware නම් කප්පම් ලබා ගැනීම

සදහා හැකර්වරුන් යොදාගන්නා ක්රමවේදයකි. අදින් පටන් ගැනෙන ලිපි මගින් ඔබ හට මේ වන

විට ලොව ප්රසිද්ධ Ransomeware පිළිබද දැනුවත් කිරීමට

අප අදහස් කර සිටිමු.

CLOP Ransomware

“Clop” නමින් කප්පම් මෘදුකාංග ලෙව පුරා සංවිධාන සහ ආයතන සදහා පහර දීමට මෑතකදී ක්රියාකාරී වී ඇත. කප්පම් ගෙවීම සදහා වන සාකාච්ඡා දෙපාර්ශවය අතර අසාර්ථක වුවහොත් හැකර්වරුන් විසින් ලබාගන්නා තොරතුරු Dark web තුළ ඇති 'CL0P^_- LEAKS' නැමැති Dark web සත්කාර ලබන දිගුව තුළ කාන්දු කැනු ඇත. කාන්දු කරනු ලබන තොරතුරු වලට ඊමේල් තොරතුරු, මුල්ය තොරතුරු , Backup data ඇතුළත් වේ.

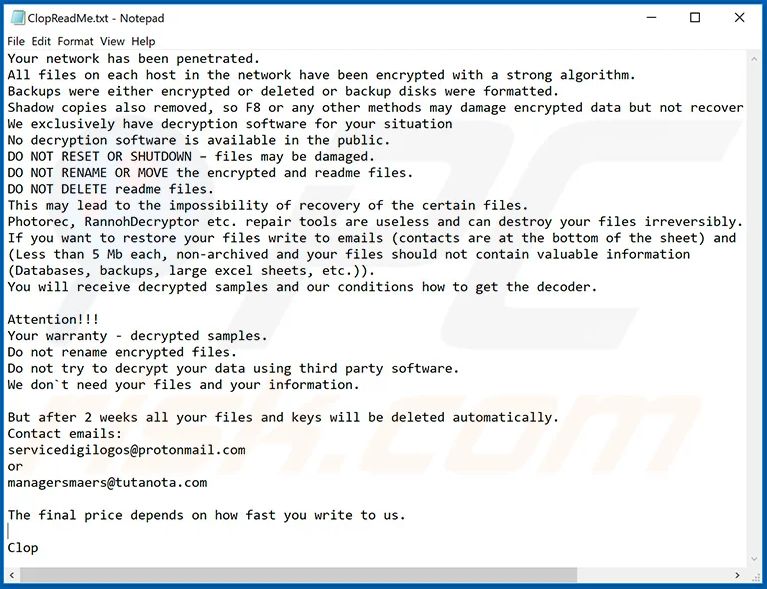

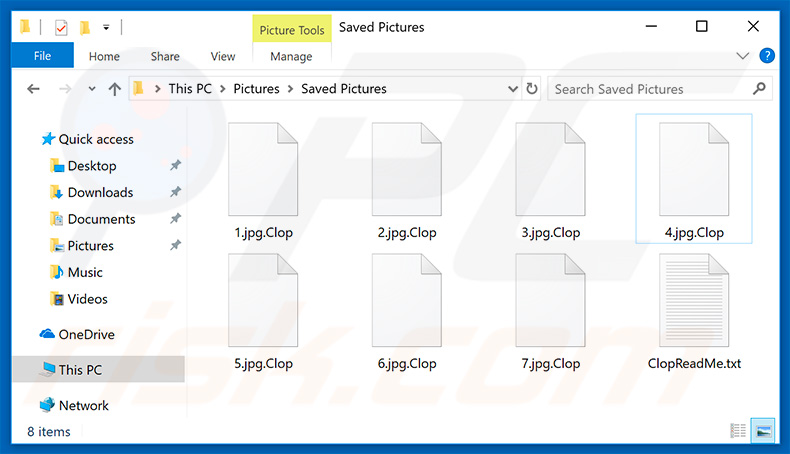

මෙම Ransomware එකට ගොදුරු වු පසු සෑම ගොනුවක්ම .crop ලෙස Rename වන අතර සෑම Folder එකකම “ClopReadMe.txt” ලෙස Text file එකක් දර්ශනය වේ.මෙහිදී මෙම දත්ත CLOP ransomware RSA (Rivest-Shamir-Adleman) නම් encryption algorithm යෙදා ගෙන Encrypt කර ගනු ලබන දත්ත ඔවුන් විසින් පාලනය කරනු ලබන Remote Server තුළ ගබඩා කරයි.

Clop නවතම අනුවාදනයන් Windows Defender සහ Microsoft Security Essentials වැනි ආක්ෂක ක්රමවේදයන් Bypass කිරීමට තරම් ප්රහාරක දෛශිකයන් පුළුල් කර ඇත.ට්රොජන් හා වෛරස් මෘදුකාංග මගින් සිදු කරනු ලබන ආකාරයට මුරපද සොරකම් කිරීම(Password Steal) දක්වා මෙම Ransomware එක දියුණු වී ඇත.

CLOP Ransomware බොහෝ විට ආසාදනය වනු ලබන්නේ Fake Updates, trojans, cracks, නිල නොවන මෘදුකාංග බාගත කිරීමේ පුභවයන් සහ Spam Mails හරහාය.

Hashes:

6d115ae4c32d01a073185df95d3441d51065340ead1eada0efda6975214d1920

6d8d5aac7ffda33caa1addcdc0d4e801de40cb437cf45cface5350710cde2a74

70f42cc9fca43dc1fdfa584b37ecbc81761fb996cb358b6f569d734fa8cce4e3

a5f82f3ad0800bfb9d00a90770c852fb34c82ecb80627be2d950e198d0ad6e8b

85b71784734705f6119cdb59b1122ce721895662a6d98bb01e82de7a4f37a188 (unpacked)

2ceeedd2f389c6118b4e0a02a535ebb142d81d35f38cab9a3099b915b5c274cb

00e815ade8f3ad89a7726da8edd168df13f96ccb6c3daaf995aa9428bfb9ecf1

0d19f60423cb2128555e831dc340152f9588c99f3e47d64f0bb4206a6213d579

408af0af7419f67d396f754f01d4757ea89355ad19f71942f8d44c0d5515eec8

7e91ff12d3f26982473c38a3ae99bfaf0b2966e85046ebed09709b6af797ef66

a867deb1578088d066941c40e598e4523ab5fd6c3327d3afb951073bee59fb02

බෙදා ගනු ලබන Email Address:

servicedigilogos@protonmail[d0t]com

managersmaers@tutanota[d0t]com

unlock@eqaltech[d0t]su

unlock@royalmail[d0t]su

unlock@goldenbay[d0t]su

unlock@graylegion[d0t]su

kensgilbomet@protonmail[d0t]com

Files Detection/aliases:

Ransom.Win32.CLOP.D

Ransom.Win32.CLOP.D

Ransom.Win32.CLOP.F

Ransom.Win32.CLOP.F.note

Ransom.Win32.CLOP.M

Ransom.Win32.CLOP.THBAAAI

Trojan.BAT.CLOP.A

Trojan.BAT.CLOP.A.component

Trojan.Win32.CLOP.A.note

වැළැක්වීම සඳහා පිළිපැදිය යුතු පිළිවෙත්:

1. විශ්වාසය තැබිය නොහැකි ප්රභවයන් හරහා යෙදුම් භාගත කිරීම හා යවත්කාලීන සිදු නොකිරීම.

2. යල් පැන ගිය මෘදුකාංග හෝ මෙහෙයුම් පද්ධති භාවිතා නොකිරීම. යල් පැන ගිය යෙදුම් සහ මෙහෙයුම් පද්ධති බොහෝ ප්රහාරවල ඉලක්ක වේ.

3. ඔබගේ සම්බන්ධතා ලැයිස්තුවේ සිටින පුද්ගලයින්ගෙන් වුවද, ඉල්ලීම් නොකළ ඊමේල් වල ඇමුණුම් විවෘත නොකරන්න.

4. අනිෂ්ට වෙළඳ දැන්වීම් හරහා බෙදා හරින ලද Droppers වැනි සූරාකෑමේ කට්ටලවලට එරෙහිව සටන් කිරීමට දැන්වීම් අවහිර කරන්නන් (Ad Blocker)ස්ථාපනය කරන්න.

6. exe | pif | tmp | url | vb | vbe | scr | reg | cer | pst | cmd | com | bat | dll | dat | hlp | hta | js | wsf ගොනු වර්ගවල ඇමුණුම් අවහිර කරන්න.

7. Ransomware සාමාන්යයෙන් පොදු ගොනු වර්ග ඉලක්ක කරන බැවින් රහස්ය දත්ත සංකේතනය කිරීම සලකා බලන්න.

8. දත්ත හෝ පද්ධති අලාභයේ බලපෑම සීමා කිරීමට සහ ප්රතිසාධන ක්රියාවලිය(recovery process) වේගවත් කිරීමට උපකාරී වන පරිදි සියලු තීරණාත්මක තොරතුරු වල Backup ලබා ගන්න.

9. ජාල ඛණ්ඩනය(Network segmentation) සහ ආරක්ෂක කලාපවලට(segregation into security zones) වෙන් කිරීම - එය සංවේදී තොරතුරු ආරක්ෂා කිරීමට උපකාරී වේ.